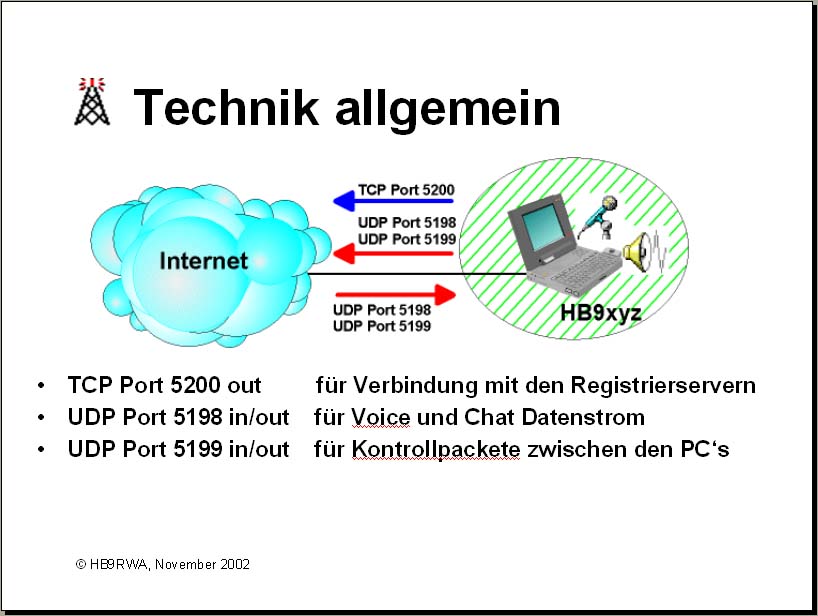

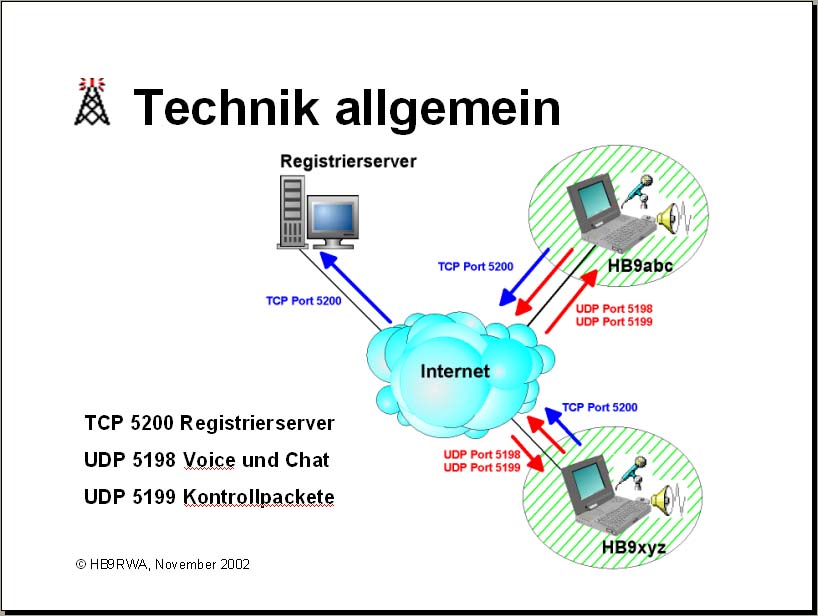

EchoLink verwendet den TCP Port 5200 sowie die UDP Ports 5198 und 5199 für die Kommunikation.

Wer mit TCP/IP noch nicht vertraut ist, kann die folgenden Links zu einer Beschreibung von TCP/IP, TCP und UDP verwenden, um sich darüber zu informieren.

TCP - Transmission Control Protocol

Im obigen Bild kann man die verwendeten Ports und die Richtung sehr gut sehen.

Der TCP Port 5200 wird ausschliesslich in der Kommunikation mit den Registrierservern gebraucht. Beim Starten des EchoLink-Programmes werden Rufzeichen und Passwort an den Registrierserver geschickt, damit die Angaben mit der Datenbank verglichen werden können. Wenn dies erfolgreich war, kommt als Antwort die Liste aller momentan aktiven Stationen zurück. Diese Liste wird über den gleichen Port periodisch aktualisiert. Ausserdem werden die Statusänderungen (connectet, busy etc.) ebenfalls so dem Registrierserver mitgeteilt.

Connectet man sich zu einer anderen Station, so werden

über den UDP Port 5199 die Daten der eigenen Station direkt zur anderen

Station übermittelt. Die Gegenstation wird die erhaltenen Stationsdaten dann

zur Verifizierung über den TCP Port 5200 an den Registrierserver senden und die

Antwort ob dieses Rufzeichen legal ist, ebenfalls über den TCP Port 5200

zurückerhalten. Auf dem UDP Port 5199 werden der anderen Station auch

alle Informationen der eigenen Station (Rufzeichen, Stationinfo, Location) mitgeteilt.

Die Sprachdaten (digitalisiert Sprache) werden ausschliesslich auf dem UDP Port 5198 direkt zur Gegenstation übermittelt. Ebenso die Daten die im Chatbereich eingegeben werden.

Aus dem obigen Bild kann sehr schön gesehen werden, dass es keine Voicekommunikation über die Registrier-Server gibt und dass die EchoLink-Stationen untereinander ausschliesslich über die UDP Ports 5198 und 5199 kommunizieren.

Die obigen Screenshots sind aus meinem Vortrag bei der Sektion Zug (HB9RF) zum Thema EchoLink. Es existiert ein PDF der ganzen Powerpointpräsentation (1787 kB) von diesem Vortrag.

Welche Ports für welche Funktionen gebraucht werden, habe ich mit "Reverse Engineering" mit Hilfe der Sniffer® Software von Network Associates ermittelt.